Cartographiez en temps réel l'exposition aux menaces cybernétiques de votre organisation et renforcez votre sécurité de façon stratégique

Démonstration gratuite

Obtenez une vue d'ensemble de tous vos actifs numériques et leurs interconnexions en un seul tableau de bord

Identifiez les vulnérabilités les plus critiques pour votre infrastructure spécifique grâce à l'IA contextuelle

Générez automatiquement des rapports de conformité réglementaire (GDPR, HIPAA, etc.) en quelques clics

Connectez Threatlas à vos outils existants sans perturber vos flux de travail établis

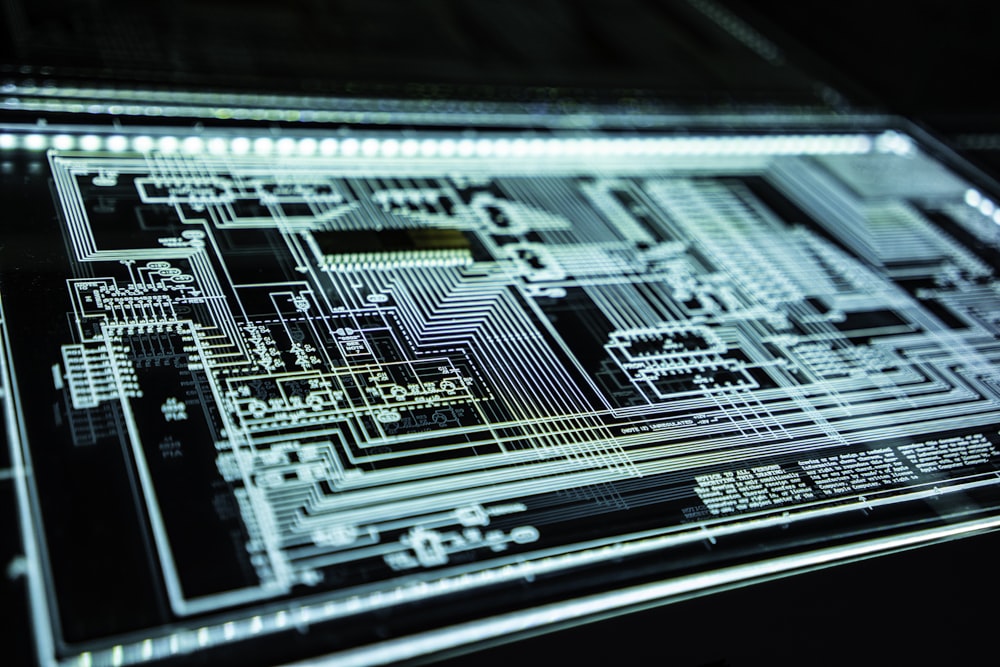

Visualisez en temps réel l'ensemble de votre infrastructure numérique et identifiez instantanément les chemins d'attaque potentiels grâce à notre technologie de cartographie avancée.

En savoir plus

Testez vos défenses contre des scénarios d'attaque réalistes pour comprendre l'impact potentiel d'une brèche à différents points d'entrée et anticiper les mouvements latéraux.

En savoir plus

Intégrez des données de threat intelligence provenant de multiples sources et obtenez des alertes pertinentes, spécifiquement adaptées à votre environnement IT.

En savoir plus

Générez en un clic des rapports détaillés pour les principales réglementations (GDPR, HIPAA, PCI DSS, ISO 27001) et démontrez votre conformité aux auditeurs.

En savoir plus

Threatlas nous a permis d'identifier des vulnérabilités critiques que nos outils traditionnels n'avaient pas détectées. En trois mois, nous avons réduit notre surface d'attaque de 78%.

RSSI, Groupe Financier International

La visualisation des chemins d'attaque a complètement changé notre approche de la cybersécurité. Nous pouvons enfin expliquer les risques cyber à notre conseil d'administration de façon claire et convaincante.

Directeur IT, Entreprise Industrielle Européenne

L'intégration avec nos outils existants a été remarquablement simple. Threatlas est devenu le cerveau central de notre stratégie de sécurité, nous permettant d'être proactifs plutôt que réactifs.

VP Sécurité, Startup SaaS en hypercroissance